过去五年,中国企业的 SaaS 采用速度呈指数级增长,单个组织所使用的应用数量往往从个位数跃升至 10—30 个不等。从 OA 到 HR,再到 CRM、协同工具、云开发平台,几乎每一家企业都在同时使用 10 个以上的 SaaS,部门越多,用得越多,效率看上去也越来越高。但企业越依赖 SaaS,安全盲区反而越大。在高度分散的云应用环境中,权限在各个系统间被独立创建、独立管理、独立放大。员工离职后残留的访问权、外包与供应商的长期 Token、机器人账号的高权限 API Key、业务团队私自引入的第三方 SaaS……这些“影子访问”不在传统 IAM 的视野中,却在不断累积风险。组织内部,究竟有多少访问正在发生,而我们却根本不知道?

01.什么是“影子访问”?

“影子访问”(Shadow Access)正在成为企业安全体系中最被低估、却风险最高的盲区。它不同于“影子 IT”那种可见的非授权工具使用,而是指那些系统里真实存在、却无人管理、无人审计、无人回收、无人负责的隐性访问权限。常见的包括

- 第三方 SaaS 自动创建的账户:很多 SaaS 会在集成或同步时自动生成用户账号,但 IT 从未在内部目录里登记。

- 离职、转岗后的残留权限:账号可能关了,但不同 SaaS 的访问权并未真正被撤销。

- “临时加”的权限永久化:项目紧急时开了高权限,但没人记得去关。

- 系统集成中的“权限链路”:A 系统授权 B,B 又授权 C,最终谁能访问核心数据已无法追踪。

- 泄露的API Key 与长期未轮换的 Token:机器账号持续以高权限在系统间调用,而管理员甚至不知道这些 Key 属于谁。

- AI 应用绕过 IAM 直接读取数据:越来越多的智能应用能直接调用知识库、CRM、文档库,而这些访问路径未纳入统一治理。

影子访问不是单个漏洞,而是一张企业看不见的“权限暗网”,增长最快、隐藏最深,也最容易成为攻击者的突破口。

02.为什么 SaaS 越多,“影子访问”越严重?

SaaS 会自动生成账户,企业甚至不知道它们存在

在高度自动化的 SaaS 生态中,大量账户不是由 IT 创建,而是由系统“悄悄”生成的。工作流平台会为自动执行流程生成机器人账号,CI/CD 工具会创建设备用于构建和部署的服务账号,协作工具为外部共享自动生成临时身份,系统间的 API 集成也会随手产出 token、machine user 等技术账户。这些“隐性身份”既不在 AD 中可见,也不会被 IDaaS 管理,更不在 HR 的生命周期里。它们游离于一切正式治理体系之外。随着时间推移,它们的数量越来越多,权限越来越大,但却几乎从未被清点、审计或收回。这正是影子访问的第一源头,也是许多企业至今仍没有意识到的深层风险。

部门自购 SaaS 成为常态,权限碎片化到无法统一治理

随着 SaaS 的普及,“部门自购工具”已经从例外变成常态。研发买 DevOps、运营买投放平台、销售买 CRM、市场买内容平台……几乎每个业务团队都有自己的 SaaS 工具链。虽然企业往往会通过 SSO 做到“统一登录”,但这只是解决了入口的一致性,并不代表权限真正被统一治理。登录统一 ≠ 权限统一,登录可控 ≠ 访问可控。当一家企业使用超过 20 个 SaaS,每个 SaaS 都有独立的 RBAC/ABAC 权限模型、独立的管理员、独立的角色体系。企业以为权限得到了管理,但实际权限被分散在无数 SaaS 孤岛里,碎片化到无人掌握全局。

系统间授权爆炸式增长,形成权限网

在现代 SaaS 架构中,系统之间的连接正在以指数级方式膨胀,OAuth 登录、双向 API 调用、Webhook 回调、第三方插件、AI 自动抓取数据……每一次系统集成都在悄悄生成新的访问路径。系统 A 能访问系统 B,B 又能访问 C,C 还连着内部数据库,链路层层叠加、无限扩散。Obsidian Security 的 2025 年 SaaS 安全威胁报告指出,99% 的 SaaS 安全事件源于身份体系被攻破,且从侵入到数据泄露最快仅需 9 分钟。一旦其中任意一个节点被攻破,攻击者就能沿着这张蜘蛛网横向移动,直达核心资产。影子访问不再是偶发风险,而是 SaaS 时代企业无法逃避的结构性隐患。

03.Authing 构建可信身份底座,消除“影子访问”隐患

统一身份,消除不可见账户

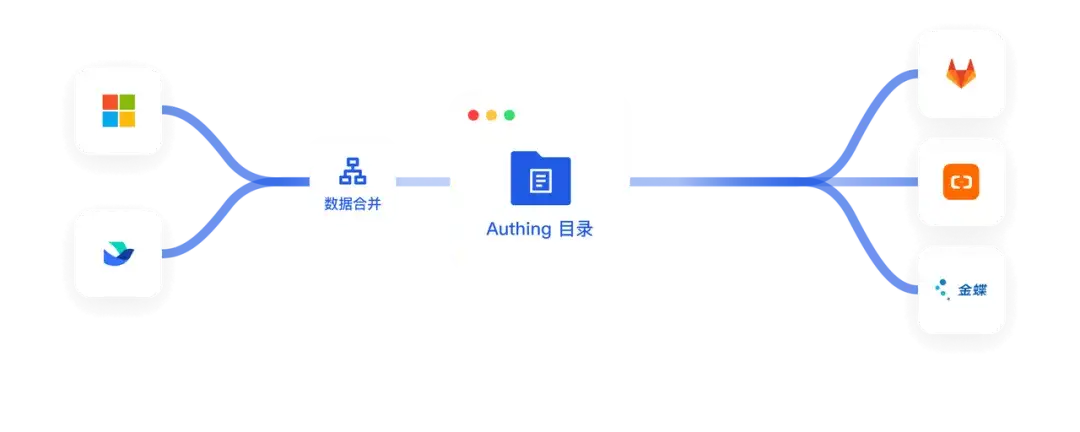

在影子访问问题持续恶化的时代,企业要建立安全的第一步,就是“让所有身份看得见”。Authing 的统一身份目录,正是为了解决企业跨 SaaS、跨系统的“隐性身份失控”而设计。通过全局身份整合,Authing 能够将企业内部所有身份来源,包括 HR 系统、AD、本地应用、第三方 SaaS、API 生成账号、机器身份(Machine Identity)、AI Agent 以及各种临时账户,全部汇聚到一个企业级的 “身份目录” 中。对于企业来说,一旦拥有身份目录,就等于掌握了身份治理的基础设施:

- 可见:知道企业到底有多少账号、在哪里、属于谁

- 可查:知道这些账号访问了什么、权限如何变化

- 可控:能够统一开通、撤销、禁用、审计

统一身份并不是做“账号整理”,而是为企业构建一个 “可观测、可治理、可审计” 的身份底座。只有让所有身份浮出水面,影子访问才有被彻底消除的可能。

持续授权,避免权限无限膨胀

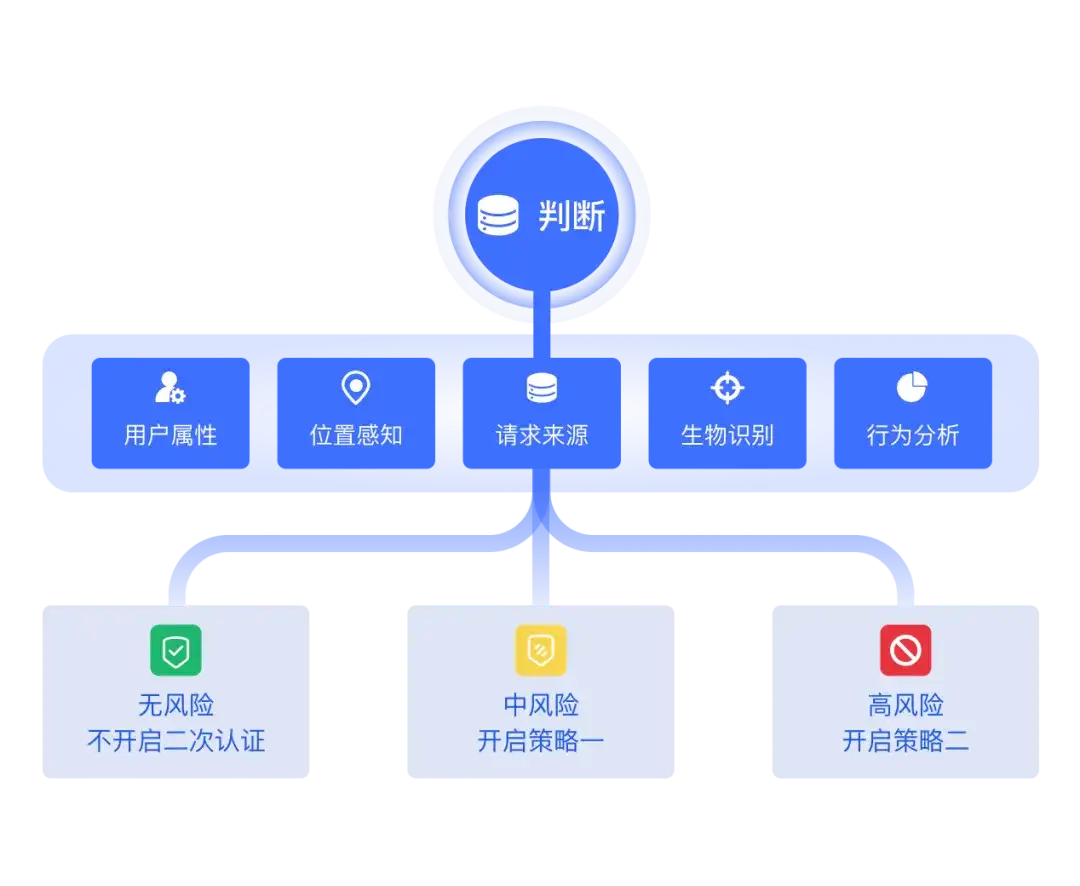

在传统权限模型里,权限一旦授予就“长期有效”,临时权限变成永久权限、一次性授权。随着 SaaS 数量增长、系统间授权链路不断扩张,企业权限体系呈现出“只增不减”的危险趋势,形成权限膨胀、越权访问、影子访问等重大隐患。Authing 通过持续自适应多因素认证( CAMFA)与 零信任动态授权模型,为企业提供真正意义上的“持续授权能力”,将权限治理从“一次授予”转变为“实时验证 + 自动收紧”。

基于风险的动态授权

每一次访问都会根据用户行为、设备状态、网络环境、访问资源敏感度等上下文因素实时评估风险。当风险升高时,系统自动收紧权限、触发 MFA 或拒绝访问;当风险可控时,维持最小必要权限。

临时权限自动过期

授权不再是“永久性赠品”,而是严格设定时效的短周期临时权限。无需人工干预,到期即收回,彻底消除“临时权限变永久”的常见隐患。

在 Authing 的体系中,权限不再依赖边界,不再依赖一次性验证,而是依靠实时评估与持续校验,让每一次访问都建立在“动态信任”之上。

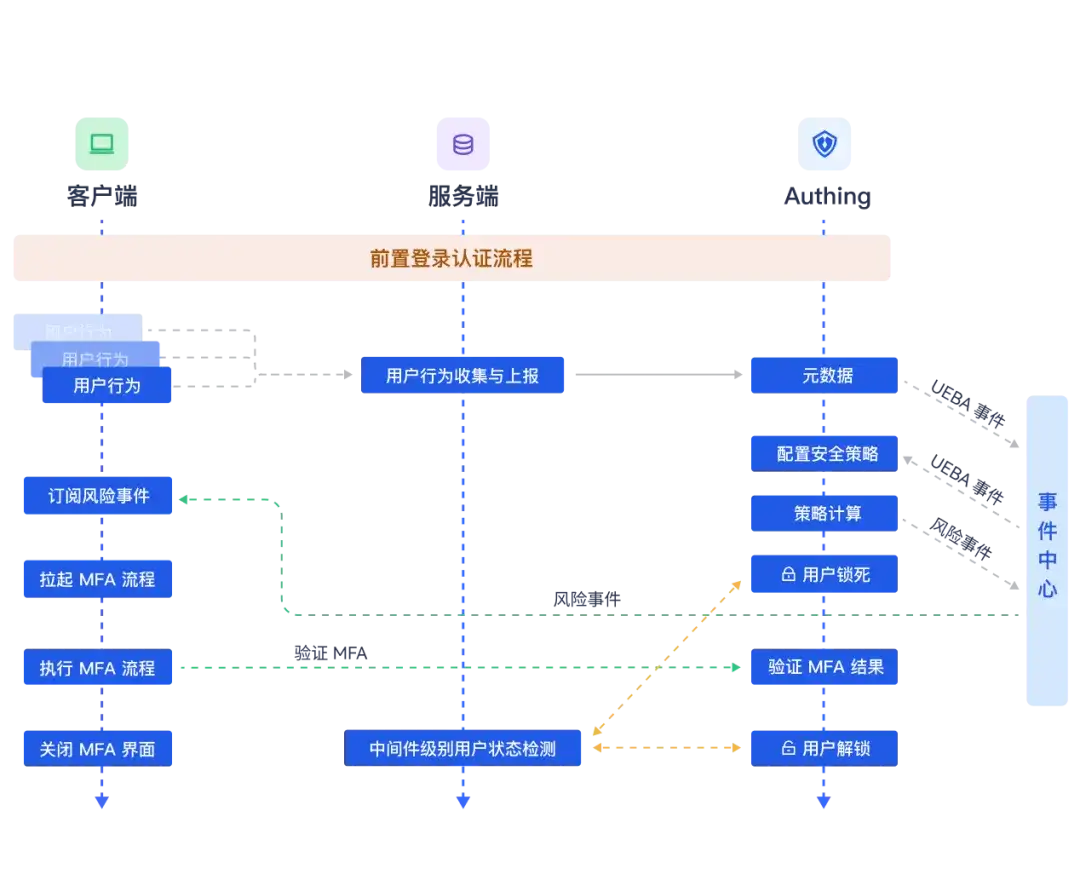

实时审计,形成完整访问链路

真正安全的前提不是“事后查日志”,而是能够在访问发生的那一刻做到实时监测、实时判断、实时响应。Authing 实时审计体系将所有与身份相关的行为信号统一纳入“可观察、可分析、可追踪”的风险模型中,实现全量访问行为可追踪,构建真正的全链路访问透明性。无论是人类用户、机器账号、API 调用、SaaS 应用、还是 AI 智能体触发的操作,所有访问事件都会被实时捕获、建模并入链。每一次登录、每一个 token 的使用、每一次 OAuth 授权、每一次文档读取和数据写入,都形成清晰、连续的访问链路。Authing 让企业第一次拥有了从登录到调用、从人类到机器、从权限到行为的全链路访问透明性。只有当身份可见、权限可控、访问可追踪,真正的影子访问治理才可能发生,企业的数字安全能力才具备可持续性。

数字化的未来不会回到单体系统时代,反而会迈向更多连接、更多接口、更多协作场景。企业将接入数十甚至上百个 SaaS、API、插件、智能体,访问路径呈指数级增长。而真正的风险从来不在 SaaS 本身,而在于企业不知道谁能访问什么、访问链路通向哪里、哪些权限从未被审计、哪些身份正在悄悄被滥用。Authing 相信,在一个多 SaaS、强集成、智能体不断参与业务流程的时代,唯一能支撑长期安全的,是一个统一、透明、持续验证的可信身份基础设施。