根据多家研究机构的统计,超过 90% 的中国企业已经在不同程度上部署了单点登录,但真正实现“统一身份治理”的企业不足 10%。但是背后隐藏着一个正在大家被忽视的事实。虽然大多数公司都在推进“统一登录”,但各部门往往各搞一套。研发接一套,信息化接一套,业务线也接一套。登录按钮看上去确实统一了,可账号体系依旧割裂;新员工入职可能自动生成三个账号,没人知道哪个才是主身份;离职人员半年后还能用某些系统;权限像野草一样越长越乱,审计想查一个操作轨迹却要翻七八份日志。看似统一了入口,实则把风险悄悄分散到了每一个系统里。当大多数企业以为“做了单点登录 = 做完统一身份”时,真正成熟的企业已经意识到,单点登录只是解决了登录问题,而不是身份问题。统一身份的难点,也远不止一个登录按钮。

01.企业身份管理三大误区

把单点登录当成“万能解”,忽略底层身份目录

很多企业在推进 单点登录 时以为“只要登录统一了,身份体系自然就统一了”,但真正的麻烦恰恰藏在登录背后。单点登录 解决的只是入口问题,而账号的来源依旧四分五裂:HR 系统一套、AD 一套、业务系统一套,外包协作团队甚至还会单建一套。多源身份带来的直接后果,就是在系统里不断出现“同名不同人”和“同人多账号”的诡异场景。最终呈现出的企业症状非常典型:登录能统一,但人员变动却无法自动同步;员工离职了,却在某些 SaaS 里依然“活着”;权限散落在几十个系统里,谁拥有什么权限没人说得清,更无法统一审计。表面看是登录整齐划一,实质上身份基础已经失控。

只做登录,不做“身份生命周期管理”

许多企业在推进 单点登录 时将全部注意力放在“能不能顺利登录”上,却忽略了身份从创建、入职、变动到离职的全流程治理——而真正的风险恰恰就藏在这些“登录之外”的环节里。没有生命周期管理,权限就只会越堆越多。员工调岗了,旧权限没人收。跨部门轮岗后,权限只增不减。离职员工账号散落在各个系统里,残留权限随时可能成为攻击入口。而更糟糕的是,在没有自动化流程的情况下,权限申请往往靠发邮件、拉群、登记表这种“土办法”,一旦审计要查“某人什么时候拿到什么权限、谁批准的”,往往无人能给出清晰答案。企业以为自己“统一了登录”,但实际却让权限风险在后台持续生长。

认证只是开始,权限才决定安全边界

在很多企业眼中,单点登录 的上线似乎意味着“身份统一”已经完成,但他们往往忽略了一件更关键的事:单点登录 只回答了“你是谁”,而权限治理才回答“你能干什么”。当企业把认证与权限管理割裂,最典型的后果就是表面上入口统一、体验一致,实质上每个系统的权限依旧是各干各的。权限模型不统一,权限不断膨胀,没人敢删、也不知道能不能删。一旦面临审计或安全事件,权限数据分散在几十个系统里,需要花大量人力去拼凑“谁拥有什么权限”。登录越做越统一,但权限越做越失控,统一身份体系停留在了“只统一入口、不统一能力”的初级阶段。

02.10% 真正实现统一身份的企业,都做对了什么?

账号来源清晰、身份不再割裂

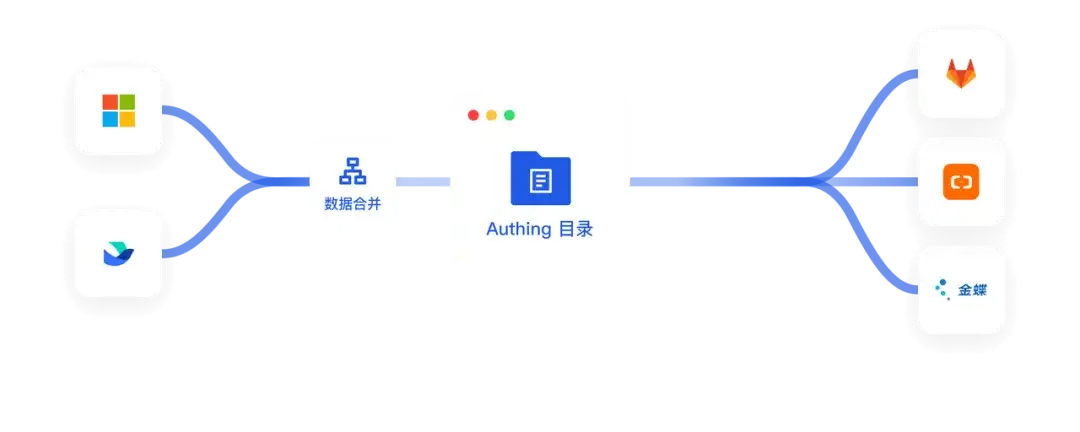

统一身份的第一步不是登录,而是目录。一个企业往往同时存在 HR 系统账号、AD 账号、业务系统账号、外包账号等多源身份,如果没有一个统一目录将这些身份整合为“唯一可信身份”,账号就永远无法真正统一。统一目录能够让人员信息、组织结构、岗位角色等数据实现集中治理,为后续认证、授权、审计提供稳定的“身份底座”。Authing 的统一身份目录正是用来解决这一基础性难题。Authing 支持与 Active Directory、LDAP、金蝶等主流身份源深度集成,帮助企业将分散在多个系统中的身份数据进行聚合、统一建模与实时同步,打破信息孤岛,构建全局可控的身份基础设施。基于 Authing,企业不仅可以实现员工身份的集中管理,还能纳管外包人员、供应商、合作伙伴、访客、AI Agent 等多种异构身份,自动建立统一的身份视图与生命周期管理流程,确保“一个身份贯穿所有系统”。无论身份来自何处,Authing 都能帮助企业做到“清晰识别,有效治理”,真正实现跨系统、跨组织、跨云环境的数字协同与安全联动。

单点登录 + MFA + 风险识别,多层保障“你是谁”

统一认证并不是“登录一次”这么简单,它包含单点登录、MFA、多因素策略和动态风险识别等丰富能力。企业需要确保用户在不同场景、不同网络环境中,都能被准确、安全地认证,同时保持良好的登录体验。只有认证体系标准化了,后续的权限和审计才有可信的上下文可依赖。Authing 在单点登录、MFA、风险识别与访问策略方面提供了完整的产品能力。Authing 通过集成 AI 和机器学习算法,能够从用户的行为数据中识别潜在威胁,实时监测并评估用户风险。当系统从断层登录检测到用户时,或尝试访问其平时不常接触的的敏感资源时,AI 会标记这些异常行为并触发相应的安全响应步骤,如动态增加认证要求。基于 AI 的分析能够在短时间内完成风险评估,自动决定是否进行额外的验证步骤,确保对异常活动的快速反应。

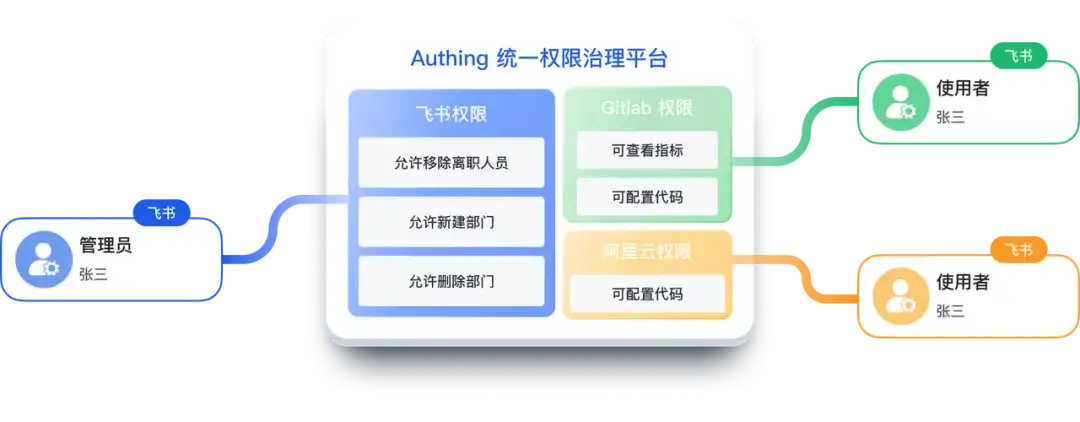

权限模型收敛,避免权限碎片化

授权是统一身份体系中最容易被低估却最关键的一环。没有统一授权,权限就会散落在各个系统中,不同系统使用不同的角色模型、策略模型,最终形成权限膨胀、授权割裂的局面。统一授权通过统一的 RBAC/ABAC 模型、集中授权中心、可回溯的授权链条,帮助企业彻底解决“谁能访问什么、为什么能访问”的问题。Authing 的权限中心恰好提供了这一能力,将授权从“系统内”提升到“企业级”。企业能将多个不同权限架构的应用轻松集成至一个统一的后台,将各应用的功能拆分为细粒度的资源,即可集中控管各应用下的资源,无需付出额外的应用对接成本。

身份生命周期自动化,安全与效率同步提升

统一身份最终要落到治理上,而治理的核心就是生命周期自动化。员工从入职、调岗到离职,不同阶段需要自动赋权、授权、关账号;外包和合作伙伴也需要严格的有效期管理。只有把人事事件与身份和权限打通,企业才能在降低风险的同时减少大量手工操作,实现“安全与效率双提升”。在 Authing 身份自动化平台中,企业无需从零开始配置复杂流程,即可轻松完成身份数据的自动同步与权限编排。平台内置了数十种主流企业应用(如:钉钉、飞书、企业微信、Azure AD、北森等),覆盖了常见的上游 HR 系统与下游业务系统,完整支持员工入职、调岗、离职等各类身份变动场景的全流程管理。所有节点均已预设好数据映射逻辑、身份字段转换规则和触发条件。流程支持可视化拖拽编辑,支持定时/实时触发、条件判断、数据清洗与分发,帮助企业像“搭积木”一样构建高度自定义的身份自动化编排系统。

身份行为可追踪,让安全不再是“盲盒”

如果认证和授权是“事前”安全,那么审计就是“事后”安全。真正的统一身份体系必须能够记录用户从登录、操作到权限变更的全过程,形成一条完整的行为链路。在安全事件、合规审查、渗透排查中,企业才能从容回答“谁在什么时候做了什么”。没有统一审计,所有的安全都只是表面功夫。Authing 的集中化审计能力,能够让身份行为一目了然。每一次审计活动都将被系统完整记录,包含发起人、审计目标、执行时间和审计进度等。通过标准化的审计活动模型,企业能够将权限审计流程系统化、规范化、流程化,告别手工追踪与权限“散管”的风险。

在数字化愈发深入的今天,身份已是贯穿组织、业务与安全全链条的基础设施。单点登录只是入口,真正决定企业安全性与管理效率的,是目录、认证、授权、审计与治理共同构成的统一能力体系。从统一目录、统一认证到统一授权、统一治理与统一审计,Authing 将原本分散在各系统的能力汇聚为一个企业级平台,让身份成为企业数字化的稳定底座,成为安全与效率并存的关键引擎。未来,企业之间的差距,不再是“有没有做单点登录”,而是“能不能真正把身份做好”。而从今天开始重建统一身份能力的企业,将在接下来的数字竞争中,拥有更牢固的安全边界、更高效的协作体系,以及更具韧性的数字基础设施。