如果说“员工账号”曾经是企业数字世界中最重要的主体,那么今天,一个数量呈指数级膨胀的主体,正在悄无声息地接管企业内部的访问权限——机器身份。根据 OWASP 最新发布的《非人类身份十大风险》,非人类身份数量可能比人类身份多出10至50倍,是网络攻击的主要攻击面。且研究表明,20% 的安全事件与机器身份相关,而超过三分之一的企业连自己有多少密钥都说不清。API 密钥、自动化脚本、微服务调用、云工作负载……这些没有“人脸”的身份正以指数级速度扩张,其数量远远超过人类账号,却长期处于“没人管、看不见、难追踪”的灰色地带。机器身份的膨胀,正在把企业推向一个更复杂、更高风险的安全时代。而这,也正是我们必须重新审视“机器身份管理”的原因。

01.为什么传统 IAM 只管“人”,却管不好“机器”?

机器身份正在指数级增长

在过去的十年里,企业逐渐接受了“人类身份需要统一管理”的事实,但与此同时,另一波更猛烈的增长潮却悄然发生——机器身份的疯狂膨胀。自动化脚本、CI/CD 流水线、微服务架构、AI Agent、云原生工作负载……每一个系统、每一条流水线、每一次部署,几乎都会悄悄生成新的密钥、新的 Token、新的服务账号,而多数团队甚至意识不到它们的存在。调查显示,80% 的企业无法准确说出自己拥有多少机器账号,更不用提这些账号的权限、使用场景或对应 Owner。更严重的是,大量机器身份天生缺乏生命周期管理:没有明确 Owner、没有定期轮换、没有统一审计,就像“一次性账号”一样存在于系统中,却在不知不觉间演变成潜伏多年的安全隐患。机器身份不受控的增长,正在将企业推向一个“看不见风险、无法控风险”的状态。

人类离职,机器身份“遗留”未处理

企业的日常运营中,员工离职是常见的现象,但与之相关的安全问题常常被忽视,尤其是对于员工所创建或控制的机器身份(如服务账户、API 密钥、自动化脚本等)。这些机器身份往往没有随着员工的离职及时被收回或审计,成为了安全审计与合规检查中的“盲区”。更危险的是,这些身份并不会“自行发声”——不像员工一样有行为记录、培训记录、工时记录,非人类身份一旦被滥用,往往在攻击者已经完成行动之后才被发现。非人类身份正逐渐成为企业安全体系中最大的“暗面”——不易被察觉,却极易被利用。

API 滥用成为新型攻击主流

随着 AI 自动化兴起和系统之间的互联加深,API 调用量出现指数级增长,API 已成为企业最核心、最敏感的“业务血管”。也因此,它成为黑客最容易下手、也最容易被忽略的攻击入口。相比 Web 登录,API 缺乏界面,调用行为隐藏在日志深处,很容易被攻击者伪装。风险包括,未授权调用穿透业务系统、机器账号拥有超权限访问、批量数据被静默拖走、内部员工利用密钥进行违规操作甚至灰产行为……这些攻击方式隐蔽、自动化、高收益,让 API 成为攻击者的“新宠”。当 API 成为业务的连接胶水,API 也自然成为攻击链的核心环节。没有机器身份治理的企业,几乎等于把自己的内部高速通道完全开放给潜在的攻击者。

02.Authing 重构人机协作信任体系

建立属于机器身份的“员工花名册”

在过去的企业系统中,机器身份从来没有真正被当成“主体”管理,而像是散落在各个业务脚本、自动化流程和微服务里的“影子账户”。Authing 的设备管理正是为解决这个问题而生,它让机器账号第一次拥有了像员工一样的“组织身份”。企业可以为每一个机器身份指定明确的 Owner,标注用途、标签、调用范围,让每一条 API Key、每一个自动化任务都有迹可循、有源可查、不再是匿名漂浮的黑箱。它本质上让企业开始构建一套可治理、可洞察、可问责的 机器身份目录。

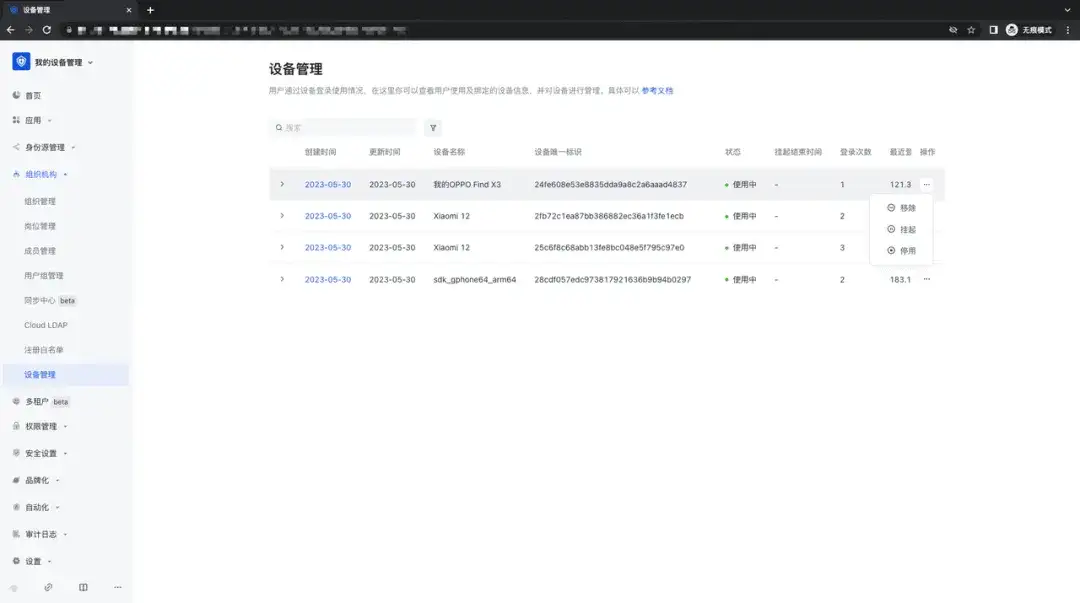

管理员点击「组织机构」-「设备管理」模块,进入设备列表,在这里可以看到所有的设备的基础及使用信息,并且可以对设备进行移除/挂起/停用。启用的操作;

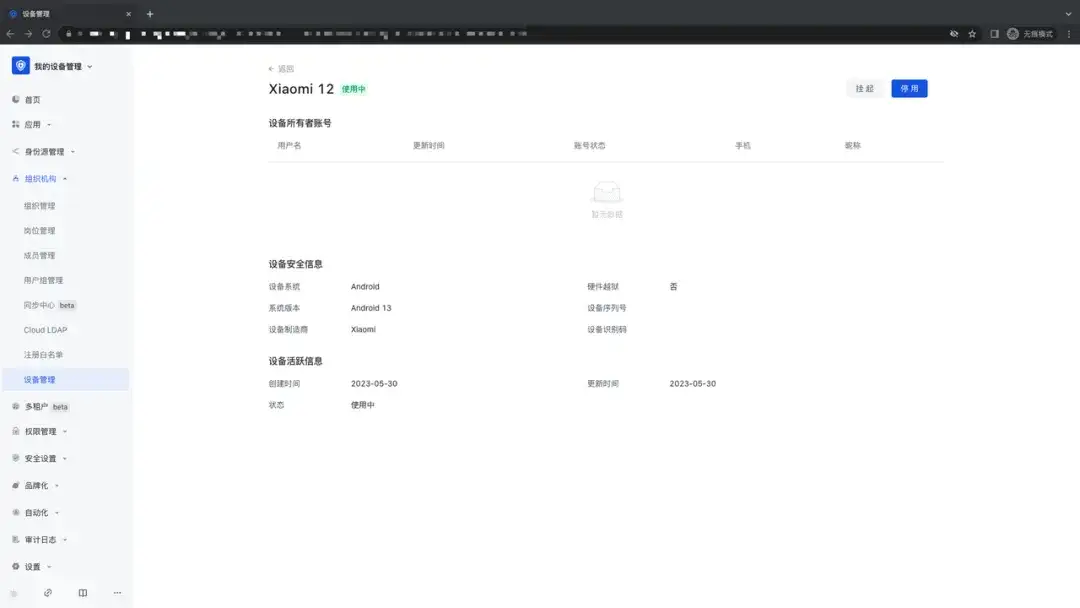

在设备管理列表,点击某一条设备信息,进入到该设备的信息详情页面,可以看到所有使用该设备的账号信息、设备的安全信息及活跃信息;

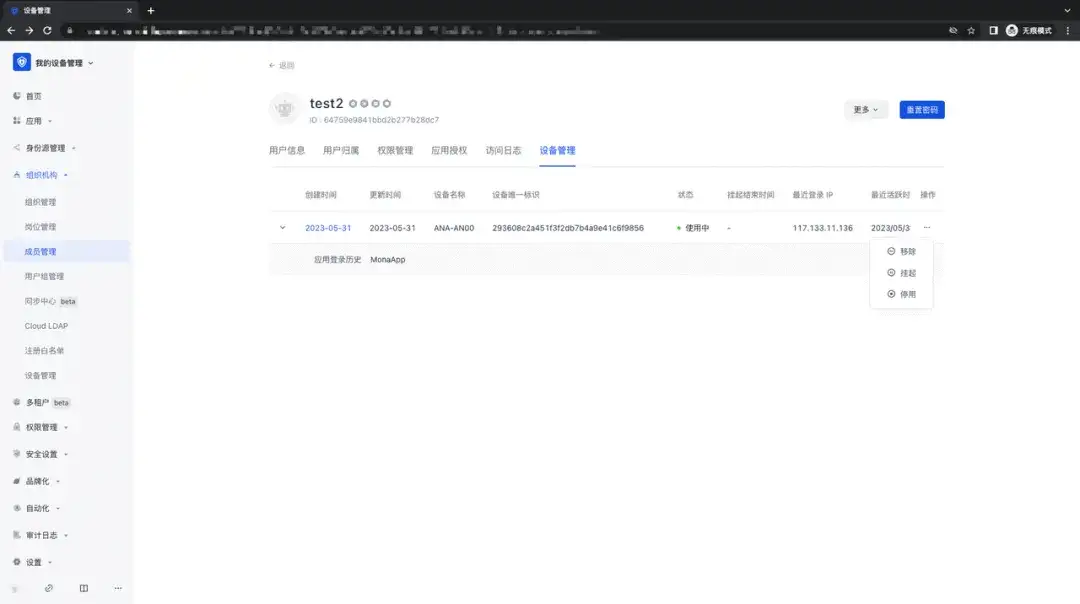

点击「组织机构」-「成员管理」-「成员详情」页面,用户可以看到使用该账户登录的所有设备信息,并且可以进行移除、挂起、停用操作;

身份不只是存在,还需要有“开始与结束”

Authing 的生命周期管理机制确保身份在整个生命周期中的安全性与合规性,涵盖了身份从创建、激活、使用到变更、停用、注销的各个环节,尤其关注人类身份与机器身份的联动风险闭环,消除身份管理中的盲区,防止身份滥用与权限遗留带来的安全隐患。Authing 自动识别并关联服务身份与其人类创建者,确保每个服务账号或 API Key 都有明确的责任归属,从根源上杜绝“无主身份”问题,避免出现长期无人审计或管理的“幽灵账号”。当某个服务账号被创建时,它将立即被关联到负责的人员,确保所有身份都可以追溯到具体的责任人。Authing 自动化身份管理平台通过集成最新的身份认证技术,提供一体化的解决方案,帮助企业高效管理用户身份、权限控制和安全策略。通过简单的配置和无缝集成,Authing 帮助企业消除身份管理上的技术障碍,减少人工干预,提高操作效率。

API 级最小权限,不再给机器过度授权

Authing 的 API 级最小权限控制,正在彻底改变机器身份“过度授权”的顽疾。过去企业在处理脚本、自动化任务或微服务调用时,往往采取的是“只要能跑就行”的策略。但这种方式意味着,只要密钥泄露、脚本被篡改、调用逻辑被滥用,攻击者就能够直接绕过登录、绕过 MFA、绕过一切人类行为验证,直达企业最核心的业务资源。换句话说,机器身份一旦被攻破,造成的破坏往往是“全域级”的。Authing 通过 RBAC/ABAC 构建细粒度的 API 级权限模型,将访问控制精确到“资源 + 状态 + IP + 时间段”的维度。当你的 API 服务需要通过用户参与进行请求,可以结合 Authing 的权限管理功能和 API 网关,统一对用户请求的 API 进行拦截并鉴权,在风险出现时拒绝访问。整体对接成本低,业务系统无感知。

在数字化、智能化全面渗透企业业务的时代,机器身份的数量、复杂度与风险都已远超传统安全体系的承载能力。今天,机器身份已经不仅仅是技术细节,而是贯穿企业架构、业务连续性和合规体系的“底层安全能力”。Authing 正在把过去散落在脚本、密钥与黑箱系统中的“隐形风险”,重新拉回统一治理的轨道上,让每一个机器身份都有据可查、有权可控、有迹可循。未来属于高度自动化、服务互联和 AI 主导的世界。随着 Agent、微服务、云原生系统的不断扩张,企业所需要的,已经不是“提高权限、堆更多防火墙”,而是一套能够从根源上治理人机身份的能力体系。