网络安全公司 Surfshark 最新研究报告揭示,自 2004 年以来,全球数据泄露事件已导致 578 亿条个人数据被曝光。报告指出,密码是泄露最频繁的数据类型,占比超过 30% 密码泄露次数已超过全球人口总数。仅“密码”字段本身,就已被泄露了 104 亿次,数字超过了全球总人口。这意味着平均每一个联网人类,都可能已经“泄露”了不止一次。长期以来,我们把密码视为数字世界的第一道门槛。从“8 位组合”“大小写 + 符号”“90 天轮换策略”,到后来各种企业培训与安全规范,似乎只要让密码足够复杂、安全就能立于不败之地。现如今,密码体系本身已经无法应对当今的攻击规模与技术演进。攻击者不再只拿走一个账号或一串密码,他们正利用多源泄露数据拼接你的数字画像 。邮箱、电话、地址、IP、工作信息、设备信息、密码习惯,甚至安全问题答案……这些碎片组合拼成一个“数字分身”,可以用来绕过验证、发起精准钓鱼、模拟用户行为,甚至登录金融账户完成资金转移。

01.为什么单靠用户行为无法解决密码安全问题?

密码体系建立之初,人们只需要记住几个账户,如今每个用户平均要管理几十甚至上百个数字身份。当企业不断强化密码策略,要求更长、更复杂、更频繁更换的密码时,最大的摩擦不是企业的安全系统,而是用户的记忆和行为习惯。人类的记忆极限与复杂密码策略的增长曲线完全不成比例。

在现实中,大多数人无法在繁忙工作中维持“每个账号一个高强度密码”的纪律。于是,弱密码、密码轻微变体、相似密码不同场景通用,成为高频且无奈的选择。与其说用户“缺乏安全意识”,不如说这一模式本身已经违背人类认知规律。当安全策略与使用体验直接冲突时,用户总是体验优先。尤其当使用体验与生产效率挂钩时,靠用户自觉来抵抗系统性风险,本身会导致安全风险极高。

02.密码的“沉没成本”,企业不能再把风险推给用户

即便用户竭尽所能地遵守规则,只要一个密码在某个平台泄露,就可能引发连锁效应。一个账号被攻破,随即演化为同终端、同邮箱、同手机号、同密码组合的自动撞库、横向渗透与底层系统突破。现代攻击者不再是单点尝试,而是凭借数据库、自动化工具与 AI 模型,对每一个泄露密码进行“价值最大化”。当企业仍认为“培训用户、定期改密、加一道 VPN 就够了”时,攻击者早已进入了分布式、高速、无边界攻击时代。

企业的数字边界已经从办公楼扩展到家庭网络、手机终端、海外团队、云服务与第三方 SaaS。密码泄露带来的损失不再只是一串账号被偷,而是身份被复制、权限被滥用、系统被渗透、业务被瘫痪。密码安全已经成为企业的沉没成本:越晚抛弃,损失越大。今天的安全问题不再是“用户有没有记牢密码”,而是企业是否愿意承认单一密码时代已经结束,并主动选择接受新的身份安全体系。

03.Authing 如何为企业构建可信身份系统?

要从根源上解决身份滥用、密码泄露、权限失控等问题,企业需要的不是“更复杂的密码策略”,而是全新的一套可信身份体系。Authing 通过技术、架构与产品能力,正在帮助企业完成从传统身份管理到智能零信任身份安全的升级。

从单一密码到多维可信身份验证,让身份不再依赖一串字符

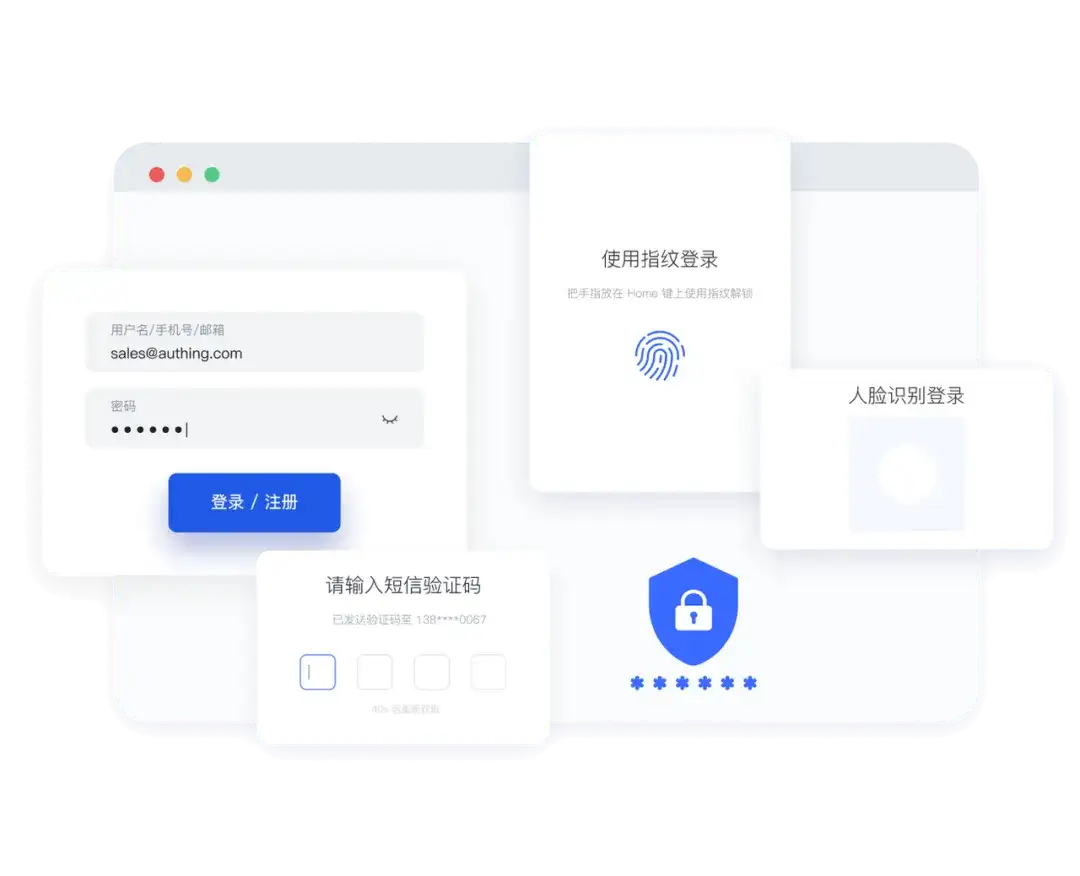

在过去的安全体系里,密码是用户进入企业系统的单一凭证。但在攻击者眼中,密码是最容易被拿下、复用、破解的薄弱链条。当泄露的密码数量已经超过全球人口时,安全防护已经不能再依赖“一串字符”来对抗系统级攻击。在传统模式下,密码一旦被撞库、泄露或社工获取,攻击路径几乎是瞬间打开。而在 Authing 中,密码被纳入多因素认证(MFA)体系,与短信 / 邮件一次性口令(OTP)、动态口令等多重凭据形成“多层验证链”。这意味着,即便攻击者掌握了密码,也必须同时突破临时动态凭证、短信验证码、设备或环境校验等额外关卡,大幅提升攻击成本,阻断最常见的撞库攻击与社会工程学攻击。企业获得了更高等级的身份可信度,而用户的登录体验仍保持轻量与自然。

Authing 动态风险监测,让系统“了解”用户行为

在传统安全体系中,只要通过一次登录验证,系统便默认用户身份可信,直到会话结束为止。但现代攻击者并不会“登录即结束”——他们会伪造设备、模拟地理位置、模仿操作节奏,持续潜伏与横向移动。Authing 将身份校验从“登录瞬间”扩展为“全访问周期”,构建动态风险身份体系。系统会实时感知用户、设备、网络环境、操作行为等多维信号,持续判断身份风险。当行为与“真实用户画像”不符时,Authing 的连续自适应验证(CAMFA)会自动提高验证等级,发起二次认证或隔离访问,从而阻断凭证盗用、会话劫持、内部账号滥用等隐蔽攻击。最终,身份不再是一个静态账号,而是随时间演化的“行为轮廓 + 风险模型”。即便攻击者掌握密码或令牌,也难以模仿真实用户的行为轨迹,无法在企业系统中“伪装成你”。

全域统一身份,让身份跟着业务走

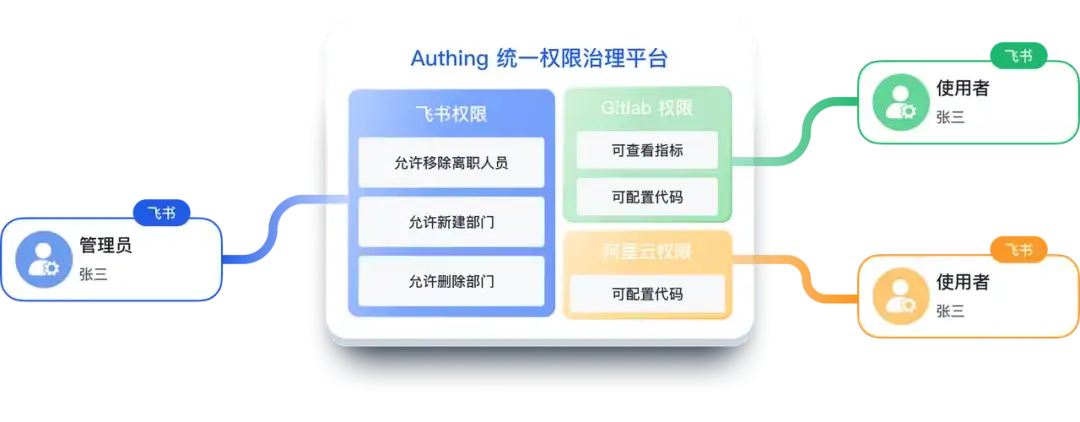

在数字化企业中,员工身份往往散落在不同系统里:HR 系统负责入离职,IT 管理账户开通,业务系统各自维护权限,云与办公平台又形成新的“身份孤岛”。Authing 通过统一身份架构与身份自动化能力,将人、账号、访问权与业务流程彻底打通:员工入职时,HR 系统事件触发自动创建数字身份、分配访问权限,实现“入职即开通、离职即回收”的全生命周期身份治理;单点登录(SSO)覆盖办公、研发、SaaS 与内部系统,权限变更随部门、岗位、项目实时同步。借助 Authing 自动化流程引擎与策略驱动模型,企业可以实现身份审批、权限发放、访问回收和审计校验的全链路自动执行,做到权限不超配、无遗留、可追溯。身份不再被困在系统里,而是随着组织与业务自然流动;安全不再依赖人工核查,而由系统自动实现持续合规。最终,让企业的每一个人、每一次访问、每一条权限变更,都清晰透明、自动运转、可控可信。

权限不再“一给到底”,实现零信任访问

在传统的权限管理模式下,权限一旦审批通过便长期有效,往往随着岗位变动、项目结束或外包人员离场仍未及时回收。这种“权限一给到底”的机制让企业积累了无数潜在风险点:过期权限变成隐形入口,内部账号滥用甚至比外部攻击更难发现。Authing 以零信任理念为核心,将权限从静态配置升级为动态安全策略。权限不再基于一次审批或默认信任,而是基于实时身份状态和业务场景精细评估。通过最小权限原则,系统仅为用户授予执行任务所需的最低权限,避免“超配”。借助 Just-in-Time(即时权限)机制,用户按需申请、短期使用、自动回收,不留权限残留。同时,Authing 将持续风险监测融入权限生命周期,一旦检测到异常登录、可疑操作或越权企图,系统会自动提高验证级别或立即阻断访问。权限成为可控、可回收、可追踪的敏感资源,而非被动配置项。企业安全从“静态设置”迈向“实时决策”,内部威胁、凭证泄露、横向渗透的风险大幅下降,业务团队既能高效协作,又能保持访问边界精准、清晰、可审计。

在这个密码频繁泄露、身份频遭冒用、边界早已消失的时代,企业已经无法再用过去的方法应对今天的威胁。安全从来不是“有没有被攻击”,而是“攻击来临时能否识别、应对与自愈”。当攻击方式进入自动化、智能化、数据武器化阶段,继续把安全责任交给用户、把希望寄托在更复杂的密码和更苛刻的策略上,只会让企业在效率中失血,在风险中失守。身份正在成为新的安全战场,而身份安全体系也正从防护工具升级为业务基础设施。Authing 所构建的是新一代数字企业所需要的身份安全底座:让身份成为最可信的中枢,让访问在动态信任中进行,让权限随业务自然流动,让攻击在发生之前被识别和阻断。