在万物互联时代,网络空间正以前所未有的规模、速度和连接密度迅猛扩展,深刻重塑着人们的生产方式与生活方式。网络空间作为国家安全的第五大疆域,如何在加速信息化、智能化建设的同时确保网络空间安全,已成为刻不容缓的现实挑战。密码作为网络安全的核心技术,是网络信任的基石。密码的重要性被再次提到了前所未有的高度。中国工程院院士郑建华提出了“密码定义安全”的理念,强调密码不仅仅是登录系统时的一串字符,更是构建身份安全、行为安全和数据安全的根基。然而,许多企业在构建身份安全体系时,最容易被忽视的往往不是复杂的技术,而是最基础的“密码策略”。这条看似简单的规则,却直接关系着整个安全体系的坚固与否。

01.密码策略常见的误解

用户会改密码就行

很多企业普遍存在一个误区,认为只要用户能够定期修改密码,安全问题自然就能得到有效保障。频繁强制用户更换密码,如果没有引导和策略支持,反而容易适得其反。用户为了应付频繁的密码更换要求,往往会选择简单、易记的密码组合,或者将相同的密码在多个系统中重复使用,导致密码安全性大幅降低。真正有效的密码策略,不能仅仅依赖用户“改密码”的行为,更应从源头入手,通过合理设置密码的复杂度、长度及字符规则,结合智能密码强度检测和弱口令过滤机制,科学地引导用户创建高质量密码,从根本上提升密码的安全防护能力,实现密码安全的有效保障。

有 MFA 就不怕弱密码了

多因素认证无疑是提升账户安全的有效手段,但它并不能成为弱密码的“保险箱”。攻击者仍有可能通过社会工程、钓鱼攻击等手段绕过 MFA 。如果密码本身太弱,一旦被窃取,安全风险依然存在。密码与 MFA 并不是替代关系,而是互为补充的“双重防线”。强密码策略(包括密码长度、复杂度要求、周期更新和禁止使用常见密码)能够有效提升第一道防线的强度,而 MFA 则作为第二道防线提供额外保障。

改密码太麻烦

“改密码太麻烦”,这是很多企业和用户的普遍感受,也是不少企业放宽密码策略的理由之一。为了提升用户体验,减少因频繁更改密码带来的登录障碍,一些企业取消了定期更改密码的强制策略,甚至允许密码长期不变。从用户角度来看,确实简化了日常操作流程,降低了“忘记密码”带来的困扰。但问题在于,一成不变的密码,一旦泄露,就给攻击者提供了长时间的可利用窗口。优秀的密码策略不是一味频繁改密码,也不是完全放弃更新机制,而是在“安全”与“便捷”之间找到合理的平衡点。

02.密码策略本质是最小可行的安全闭环

“密码定义安全”的理念核心观点是:将网络攻击的可能性,归约到密码系统的可靠性上。这是一种以密码系统为底座构建数字安全边界的哲学,一切身份确认、数据交换和系统访问的安全保障,最终都要回到“密码是否足够可靠”。密码策略远不只是密码复杂度的设置问题,而是整个身份安全策略系统中至关重要的一环。真正有效的密码策略,应该以“最小可行的安全闭环”为目标——即用最小的干预代价,实现最大程度的风险防控。

密码策略 ≠ 密码复杂度规则

不少企业将密码策略简单等同于“ 8 位以上、必须包含大小写和符号”等静态规则,但这类策略往往停留在合规层面。但一味追求密码复杂度反而可能带来负面效果,导致用户倾向于使用模式化的弱密码,或者频繁重置密码,最终影响用户体验和系统效率。真正有效的密码策略,并不是越复杂越好,而是根据不同的业务场景、身份角色、设备环境、风险等级等因素,设计出“恰到好处”的安全策略,确保安全性与可用性的平衡。密码策略的核心价值,不是设置一个“所有人都必须服从的复杂规则”,而是构建一个动态适应、因人而异、按需响应的身份安全系统。

密码生命周期管理

构建最小可行的安全闭环,离不开对密码全生命周期的系统化管理。密码的风险并不仅存在于设置时——而贯穿于其创建、使用、存储、轮换、失效与废弃的每一个阶段。如果企业缺乏对密码生命周期的统一管理,哪怕一开始设定了再复杂的密码策略,也可能因为后续的使用疲劳、泄露滞后发现、轮换机制缺失等问题,导致整个安全防线形同虚设。有效的密码生命周期管理应具备以下几个核心能力:

- 创建阶段:通过智能引导和强度评分帮助用户生成高质量密码,并避免使用高风险密码(如常用弱密码、已泄露密码);

- 使用阶段:结合行为分析、设备指纹和登录地理位置等上下文信号动态评估密码安全性;

- 轮换阶段:支持基于实际需求的密码更新策略,而非强制定期更换,减少用户疲劳;

- 废弃阶段:密码失效后确保彻底清除访问路径,防止僵尸账户和滥用风险。

密码生命周期管理的目标不是增加用户负担,而是通过智能化与自动化手段,让安全成为系统内生的一部分,真正实现“用最小的代价建立最有效的防线”。

03.Authing 如何实现高可用的密码策略机制?

企业对密码策略的要求不仅是“复杂度”,更需要高效且易管理。Authing 致力于打造一套高可用、灵活且智能的密码策略机制,实现密码全生命周期管理,帮助企业在保证安全的同时提升用户体验和管理效率。

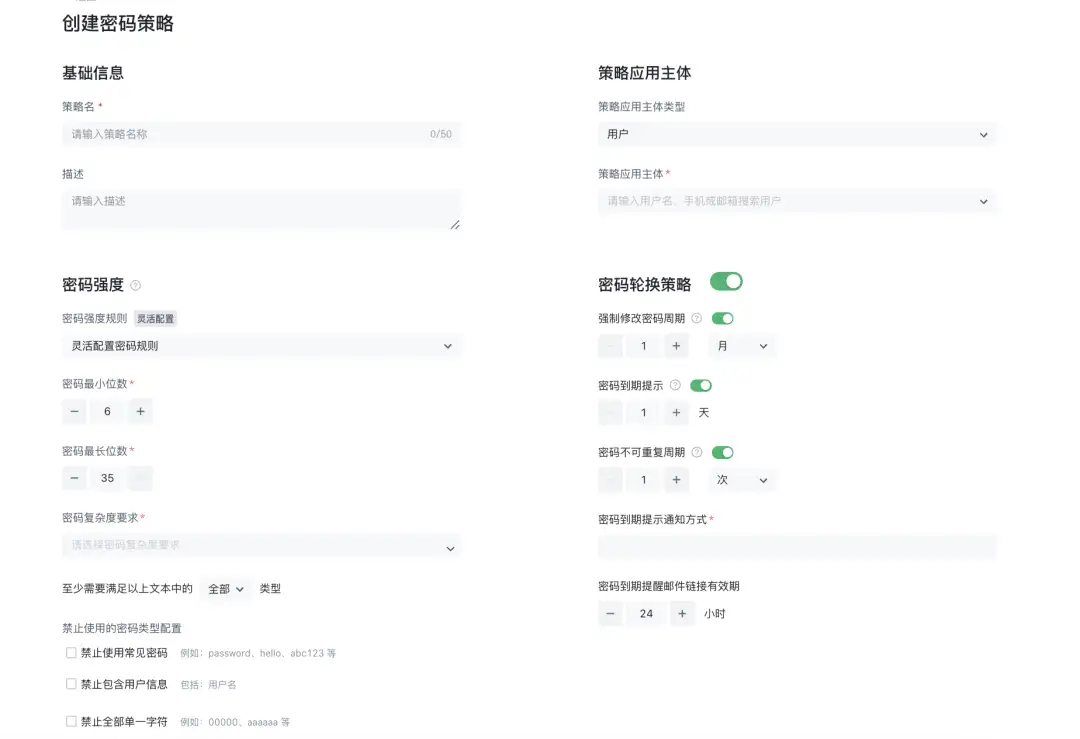

可视化策略配置界面

在 Authing 密码安全中,策略配置全面采用图形化可视操作界面,极大地降低了使用门槛。管理员无需掌握复杂的脚本或代码,只需通过点击、下拉菜单等方式,即可完成密码复杂度、黑名单词库、密码轮换等策略的灵活配置。整个过程清晰直观,所见即所得,即使是非技术背景的安全人员、HR 或业务管理员也能轻松上手,快速制定并动态调整符合实际业务场景的密码策略。

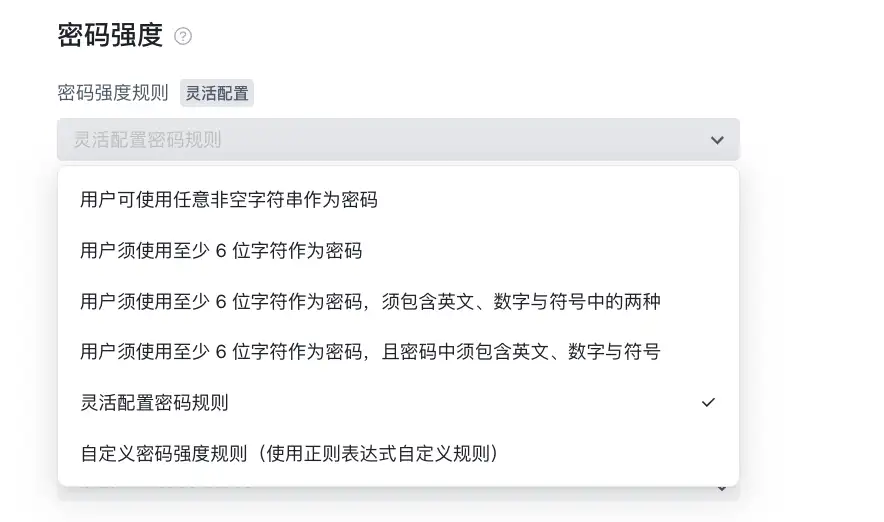

自定义密码复杂度

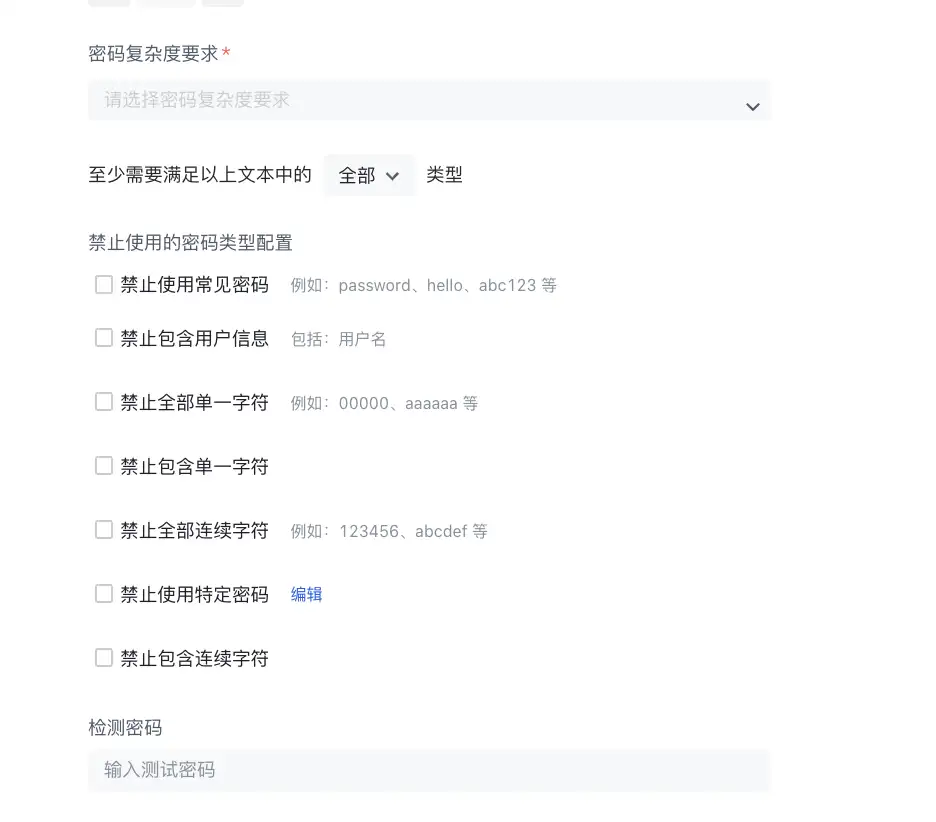

Authing 提供灵活可配置的密码复杂度策略引擎,支持企业根据不同系统、不同用户角色或不同风险等级,自主定义密码强度要求,打造“因需而设”的安全防护。企业可以根据自身安全等级需求,密码位数可以灵活设置在 1-35 位之间,自由调整密码的长度要求。并且 Authing 支持多种密码复杂度要求类型,包括数字、大写字母、小写字母、符号等。

黑名单词库校验

Authing 内置了强大的黑名单词库校验机制,支持企业自定义扩展词库,自动屏蔽诸如 “123456”、“password” 等常见弱口令,避免用户设置易被破解的密码,提升整体密码质量。同时,Authing 还支持企业自定义扩展词库,可根据自身业务特性添加高风险词条,实现更精准的密码防护。在用户登录密码强度检验开启后,用户登录时会对密码强度进行检测,不符合当前密码强度的用户会被引导修改密码后才可以登录,从源头提升整体密码质量与系统抗攻击能力。

密码轮换策略

密码的生命周期管理不仅关乎账号本身的安全,更是身份安全体系中闭环控制的关键一环。为了降低长期使用相同密码所带来的泄露风险,Authing 提供灵活可配置的密码轮换策略,帮助企业构建更加稳健的身份安全防线。

- 强制修改密码周期:管理员可自定义设置密码强制更换的周期(如每 90 天更换一次),确保长期使用的密码不会因泄露风险被持续滥用。

- 密码到期提示机制:系统支持在密码即将过期前向用户发送提醒,提前告知并引导用户修改密码,避免突发性失效导致业务中断。到期前提醒时间可按需配置(如提前 1 天提示)。

- 密码到期提示通知方式:支持通过短信或者邮件等方式发送提醒信息,结合企业通知机制灵活适配用户沟通路径,确保到达率和可操作性。

- 密码到期提醒邮件链接有效期:为了避免邮件被滥用或长期暴露风险,Authing 支持设置邮件内修改链接的有效时长(如 24 小时),过期需重新获取,增强防护强度。

- 密码不可重复周期:管理员可设置用户在 N 天/月/年或是 N 次密码轮换中不得重复使用历史密码(如近 1 次密码不可重复),有效防止用户采用“改回来”的回退策略,避免形式化更换。

在数字化不断演进的今天,密码不再只是登录系统的一串字符,它已成为企业安全治理体系中最基础却最关键的一环。面对复杂多变的安全威胁,唯有构建科学、灵活、智能化的密码策略机制,才能真正打牢身份安全的根基,守住网络空间的第一道防线。Authing 深知密码在身份安全体系中的核心地位,致力于通过全面可视化配置、强大的黑名单防护、灵活的复杂度定义与生命周期管理能力,帮助企业在不牺牲用户体验的前提下,有效提升密码安全水平。从“策略制定”到“全生命周期闭环”,从“统一合规”到“按需定制”,Authing 提供的不只是工具,而是一套以密码为核心的身份安全哲学与方法论。在“密码定义安全”的时代,Authing 助力每一个企业都能用最小的代价构建最可靠的防线,让数字信任从一串密码开始。